MuddyWater Tools Power Shell Tabanlı Zararlı Türkiye’de Yeniden Görüldü!

MuddyWater 2017 yılından bu yana aktif olarak görülen, hükümet kuruluşlarına karşı siber casusluk saldırılarında bulunan bir örgüttür. Daha önceleri de çeşitli ülkelerde zararlı saldırı faaliyetlerinde bulunan örgüt, genel olarak saldırıda bulunduğu ülkelerin kamu kurumlarından gelmiş gibi görünen oltalama mesajlarıyla zararlı dosyalarını iletmektedir. Zararlı, enfekte olduğu bilgisayardan aldığı bilgileri daha önce güvenilir olan hacklenmiş (zararlı kişiler tarafından ele geçirilmiş) web sitelerine doğru kurum bilgilerini sızdırmaktadır.

MuddyWaterTools’un geliştirdiği PowerShell tabanlı zararlı Türkiye’de son günlerde yeniden görüldü. Bu zararlının son iki yıldır tüm hareketlerini takip eden TrendLabs ekibi iki gün önce yayınladığı raporda özellikle bu zararlının doğrudan Türkiye’deki kamu kurum ve kuruluşları olduğunun altını çizdi.

Türkiye özeline hazırlanmış bu saldırının yeni bir metot ile yapıldığı anlaşılıyor. İki yıl önceki MuddyWater saldırısından farklı olarak bu defa MuddyWaterTools’un geçmişte kullandığı Powerstats arka kapısından daha farklı bir yöntem izledi. Powerstats’dan farklı olan bu arka kapı, komut kontrol merkezi ( C&C) ve veri sızıntısı yapacağı yerler ile iletişimini, bilinen ve güvenilen bir bulut dosya sunucusuna doğru API aracılığı gerçekleştirdi.

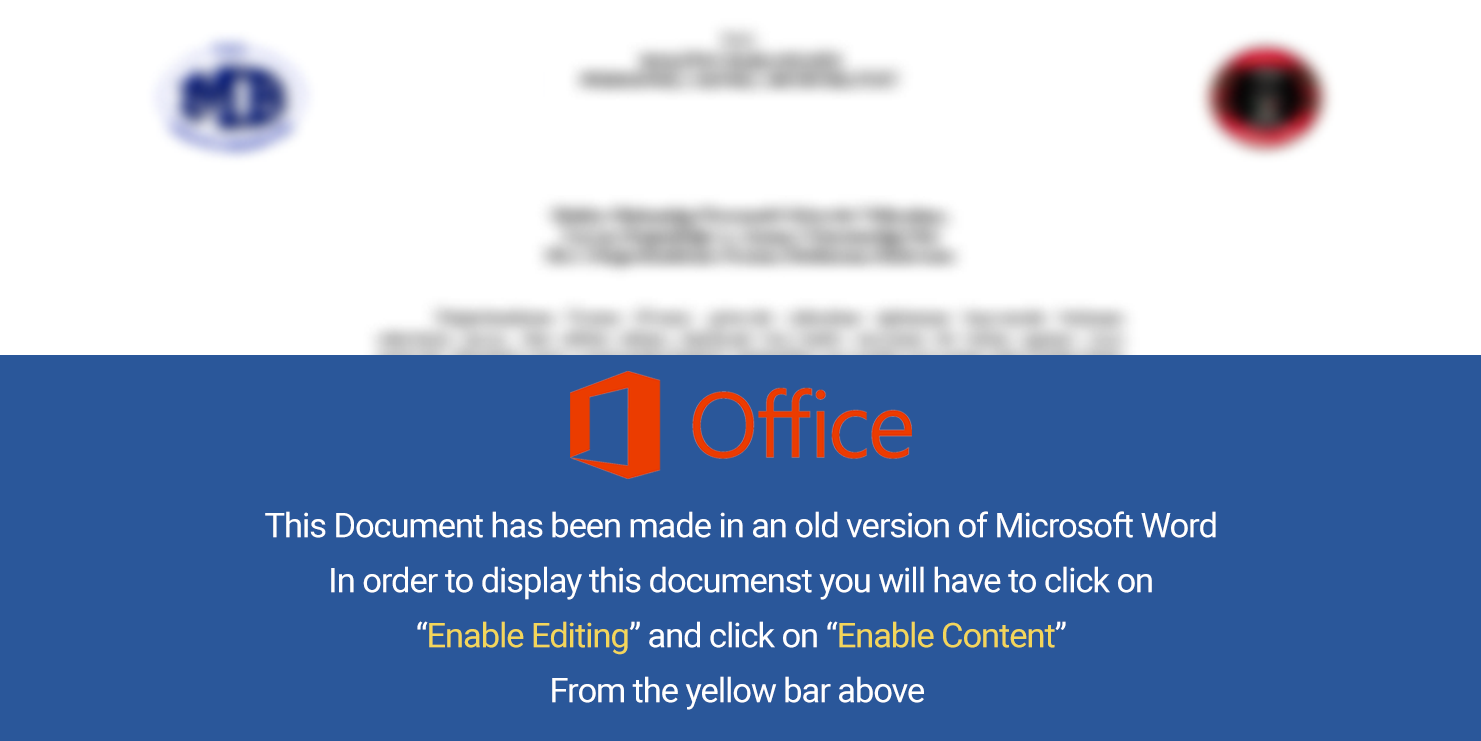

Zararlı dosyalar kullanıcılara gelen sahte epostalar ile iletilip, bu eposta içeriklerinde kullanıcıları kandırmak amacıyla kamu kurum kuruluşlarına ait olan logolar ile tasarlanmış inandırıcı yazı içerikleri kullanıldı. Kullanıcıların dosyaları açmaları durumunda karşılarına çıkan makroları etkinleştirilmesine onay vermesi durumunda kullanıcının cihazı otomatik olarak enfekte oluyor. Böylece MuddyWater kullanıcı bilgisayarına bulaştırdığı zararlı sayesinde amacına ulaşıp, hedeflediği sistemin içine de sızmış oluyor.

Bu tarz arka kapılar, eposta kanallarından gelen spam ya da oltalama mesajları aracılığıyla sosyal mühendislik yöntemlerini kullanıp hedeflerini manipüle etmektedir. Zararlı dosyalar çalıştırıldıktan sonra zararlı yazılım geliştiricileri amaçlarına ulaşmaktadır. Kurum çalışanlarınızın bu tarz zararlı içerikli epostaları fark etmelerini sağlamak konuyla ilgili atılacak ilk adımdır.

Oltalama ve sosyal mühendislik saldırıları karşısında bilinçlenmenin yanı sıra kurumunuzda etkin güvenlik çözümleri kullanmanız önemlidir.

Trend Micro™ Deep Discovery™ çözümü günümüz zararlılarına karşı derinlemesine analiz ve proaktif engelleme sağlayıp, kurumunuzu güncel tehditler karşısında koruma altına alıyor.

Deep Discovery, özelleştirilebilen sandbox, etkin tespit yöntemleri ve saldırıların tüm detayları ile ilişkilendirmeler yapıp 360 derece görünürlükle koruma sağlıyor.

Yukarıdaki yazı TrendMicro Blog‘undan alınmıştır. Devamını okumak için lütfen TIKLAYIN.